ユーチューブ

エンジニア

新型コロナウィルスの感染拡大により2020年4月ごろからテレワークが急速に普及しました。今回はテレワークで自宅から会社の環境にアクセスできるVPNという技術について解説します。

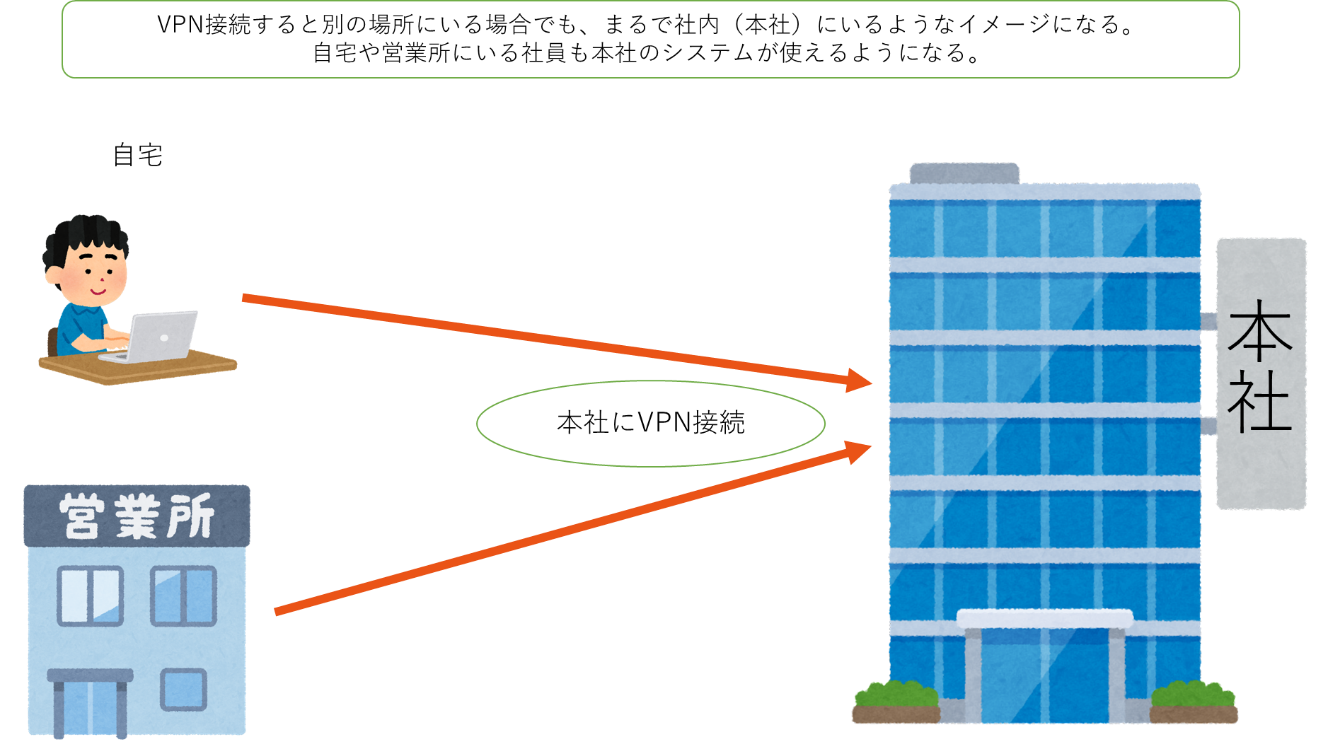

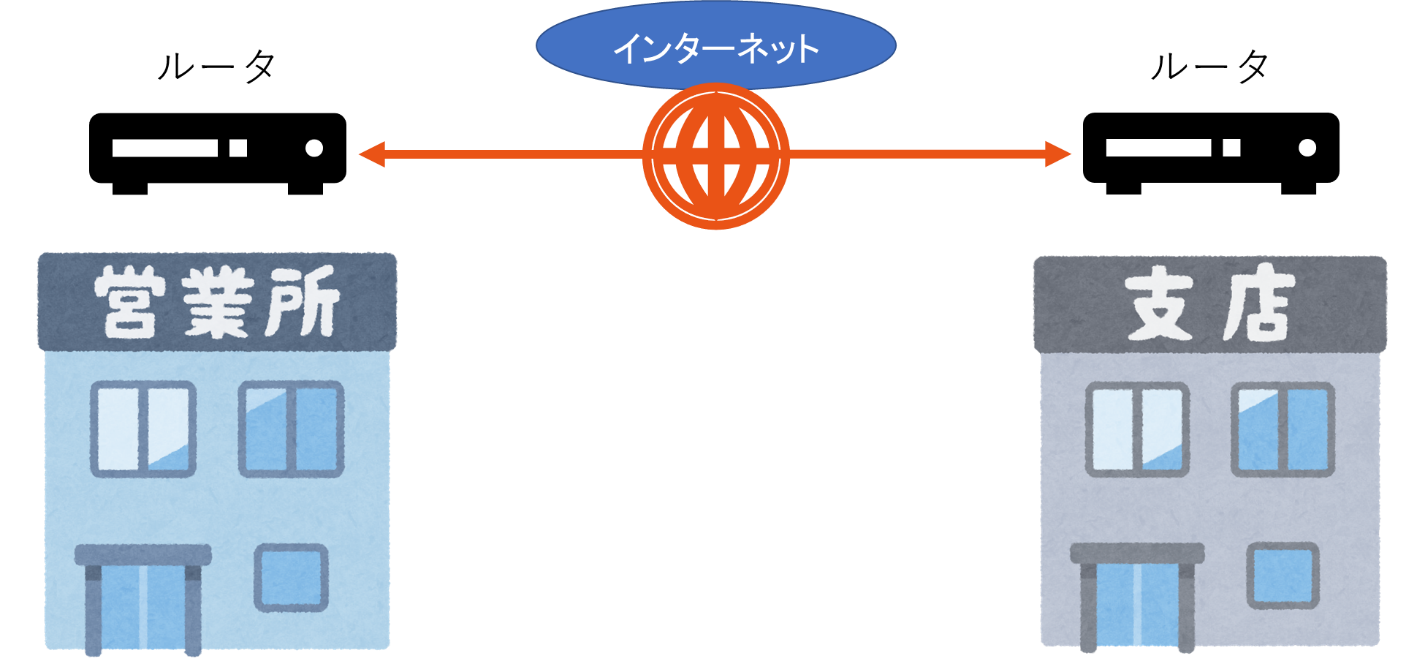

VPNは「Virtual Private Network」の略で「仮想的なプライベートネットワーク」のことでンターネット上やISP事業者の閉域網に安全な経路を構築し、データのやり取りを実現する技術です。またデータは暗号化されているため安全に通信することが可能です。下記にある図のように本社とは別の場所にいても本社のシステムにアクセスできるようにする技術です。技術的な言葉で説明するとVPN接続することによって本社のLANネットワークに所属する形もしくは本社のLANネットワークにアクセスできるようになるといったところです。

次にVPNが普及した歴史について解説します。

外部に漏らしたくない重要な情報をやり取りする際、公衆回線は不特定多数が利用するため常に情報漏洩の危険がありました。そのため、公衆回線とは別の専用線という仕組みが開発されました。1960年代から拠点間のコンピュータを接続するために専用線を利用していました。しかし物理的に拠点間を接続しなければいけないのでコストも高くなり、導入に時間がかかりました。ADSLや光回線などの高速インターネットが普及し始めた2000年代以降、VPNが急速に普及しました。VPNは専用線とは違い仮想的に専用線を構築するため物理的に拠点間を接続する必要がなくなりました。現在では多くの企業で利用されています。

2020年の統計で世界のVPN市場規模は、292億ドル(約3兆328億円)であると推定されています。この数は2027年までには約1,075億ドル(約11兆2,236億円)に達し、年間成長率は17%以上になると予測されています。今後もユーザ数の増加も見込まれており、今後も成長が予想される分野です。

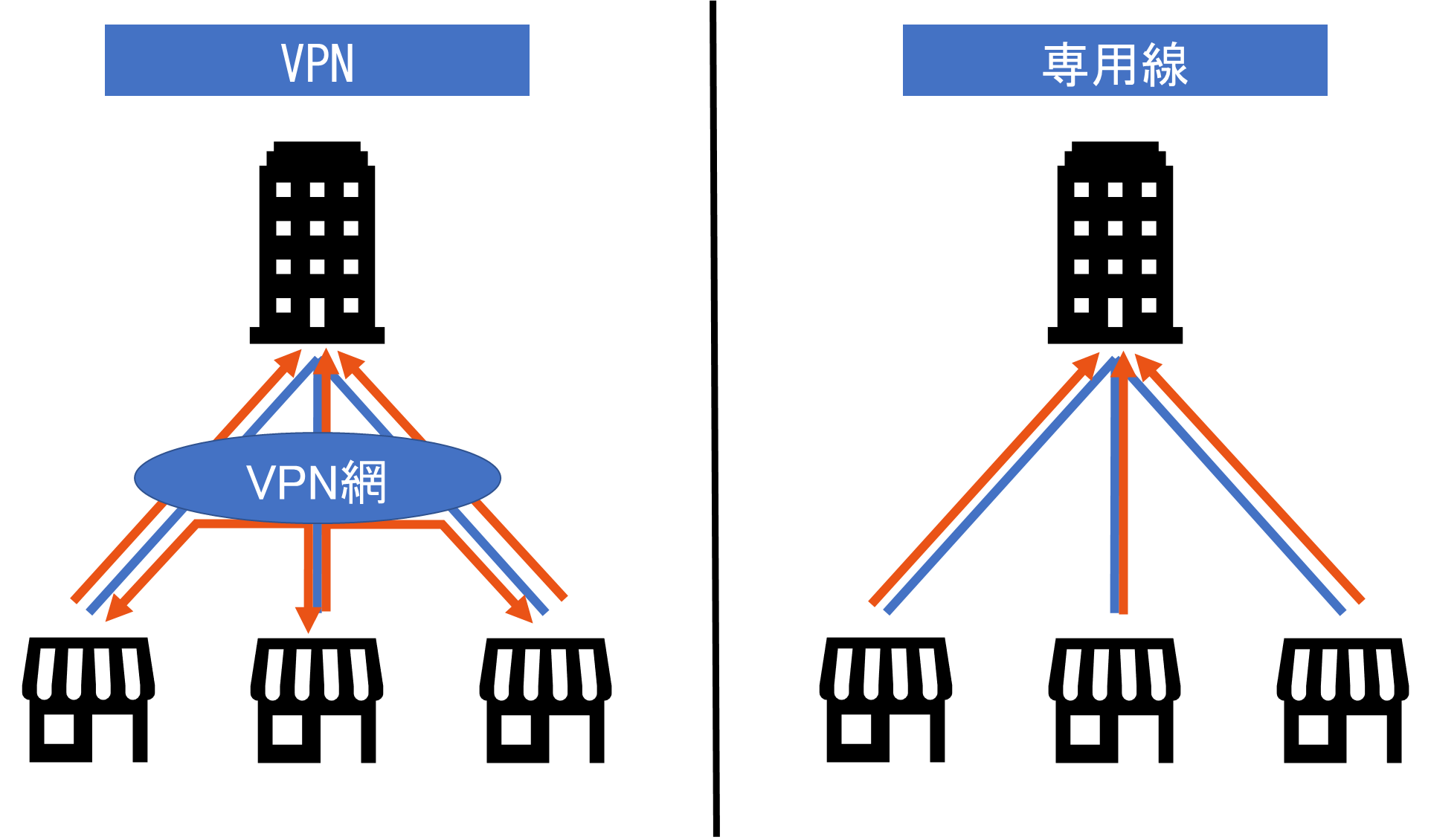

最初に先ほど「歴史」の部分で触れた専用線とVPNの違いから説明します。

大きな違いは専用線が1対1で通信するのに対しVPNは複数拠点同士で通信をする点です。専用線はセキュリティと帯域保証があるためコストは高額です。VPNは専用線に比べるとセキュリティや帯域の面で劣りますがコストは専用線に比べると安価です。銀行や保険などの金融業では個人情報を保護しなければいけないことや常に安定した通信が求められるので専用線を採用することが多いです。

次にVPNの分類について説明します。

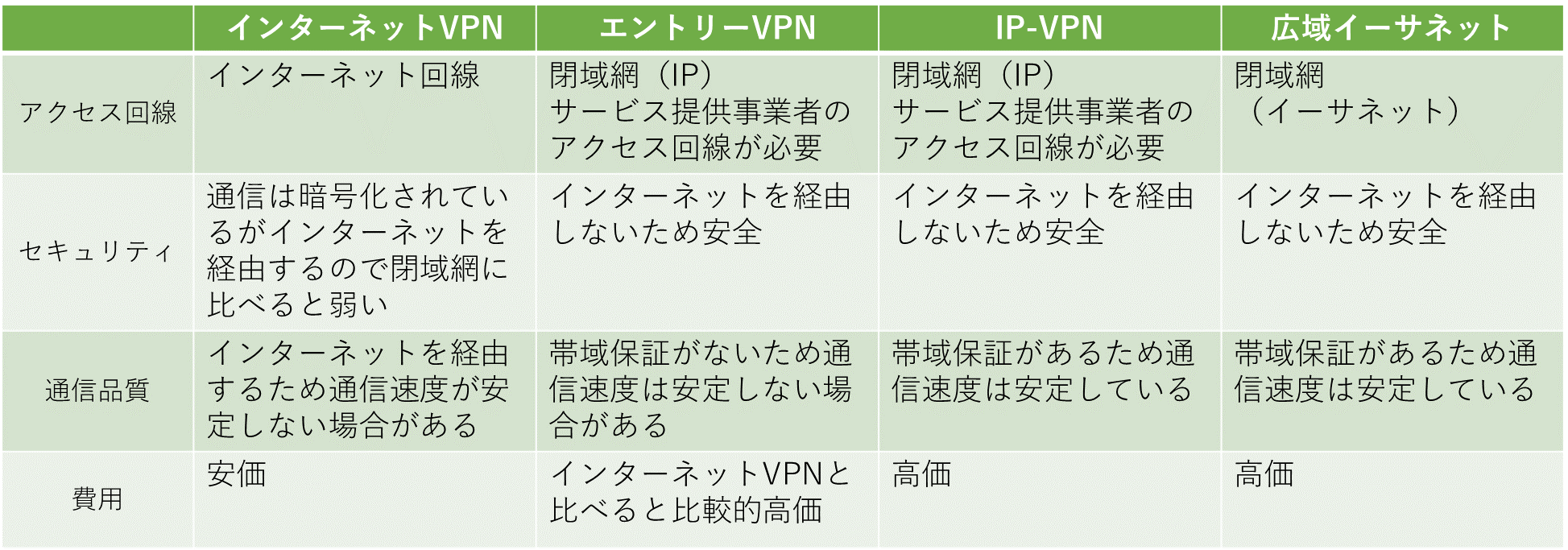

VPNは大きく分けると

① インターネットVPN

② エントリーVPN

③ IP-VPN

④ 広域イーサネット

の4つに分類することができます。

特徴は下記の表にまとめました。

次に分類されているものそれぞれについて説明します。

ルータを利用して拠点間の経路をインターネット経由で結びます。インターネットにアクセスできれば利用可能なので比較安価で場所を選ばず利用できることが特徴です。インターネットを経由しているため不特定多数の方も同時に利用されているので混雑状況によっては通信の遅延が発生します。暗号化はされているもののインターネット上を通信が通るのでデータの盗み見や改ざん、不正アクセスなどのセキュリティリスクがあります。

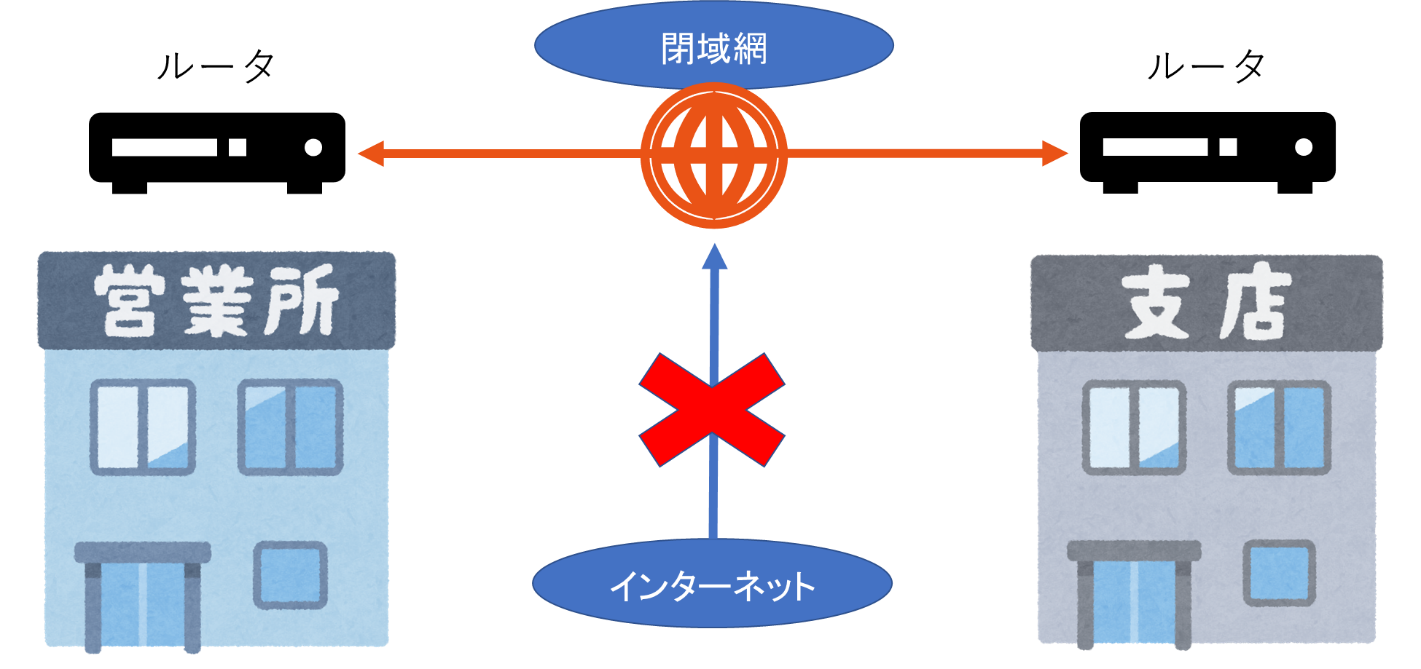

ルータを利用して拠点間の経路を通信事業者の閉域網で結びます。インターネットを経由しない閉域網内で通信が行われます。そのためデータの盗み見や改ざん、不正アクセスなどの心配はありません。

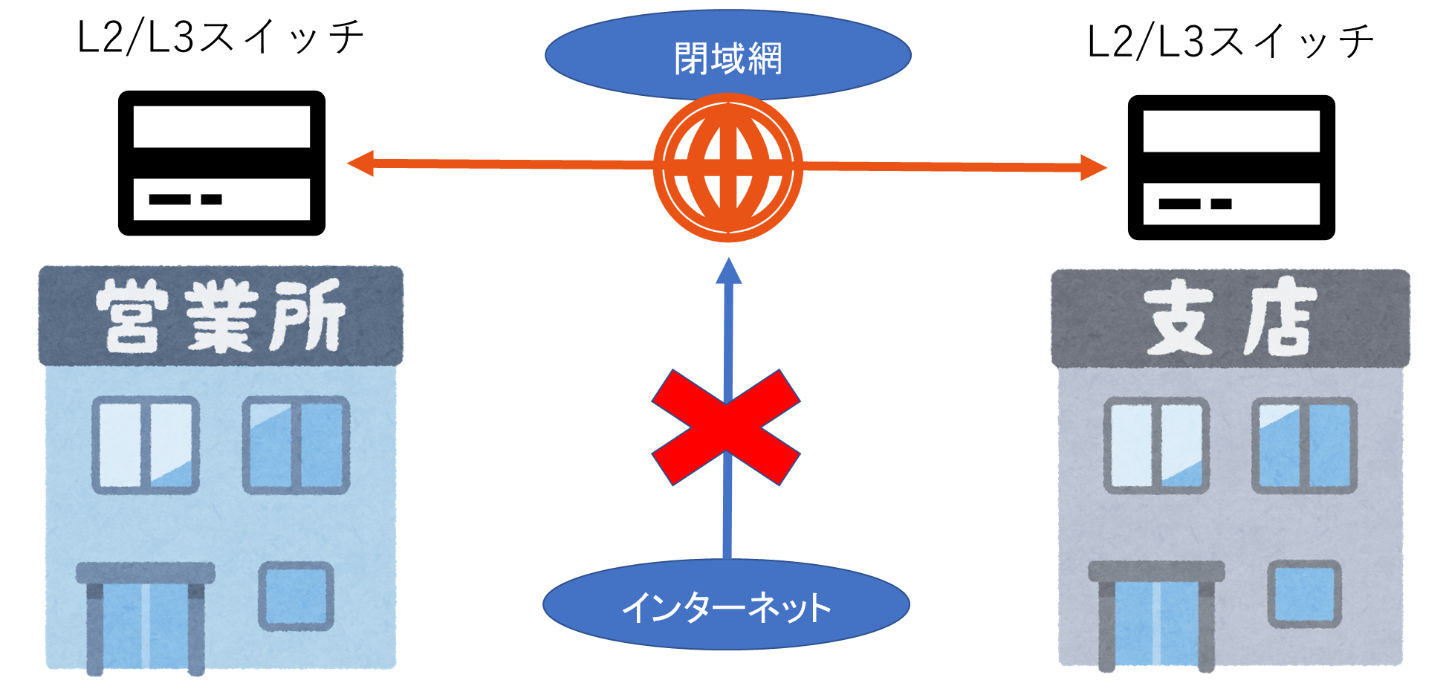

L2/L3スイッチを利用して拠点間の経路を通信事業者の閉域網で結びます。他のVPNとの違いとしてはIP以外のプロトコルが利用可能なことと下図のように離れた拠点同士を同一のネットワークに所属させられることが挙げられます。

※近年はIP以外のプロトコルを利用することはほぼありません。

図3~5のイメージは拠点同士を接続する例となっていますが、拠点同士だけでなくクラウドやデータセンタとVPN接続する場合もあります。

次にVPNで利用するプロトコルについて説明します。

IPsecは情報が暗号化されるため、通信内容を盗み見されたり、データを改ざんされる心配はありません。インターネットVPNでよく利用されるプロトコルです。

レイヤー2のデータリンク層で動作するプロトコルです。暗号化の仕組みはないのでIPsecと併用することで通信内容を暗号化することができます。

認証と暗号化の仕組みはないのでMS-CHAPの認証とRC4による暗号化を組み合わせて利用します。

暗号化にSSLという技術を用います。

Webブラウザの暗号化技術を利用できるのでPCにクライアントソフトのインストールは不要です。

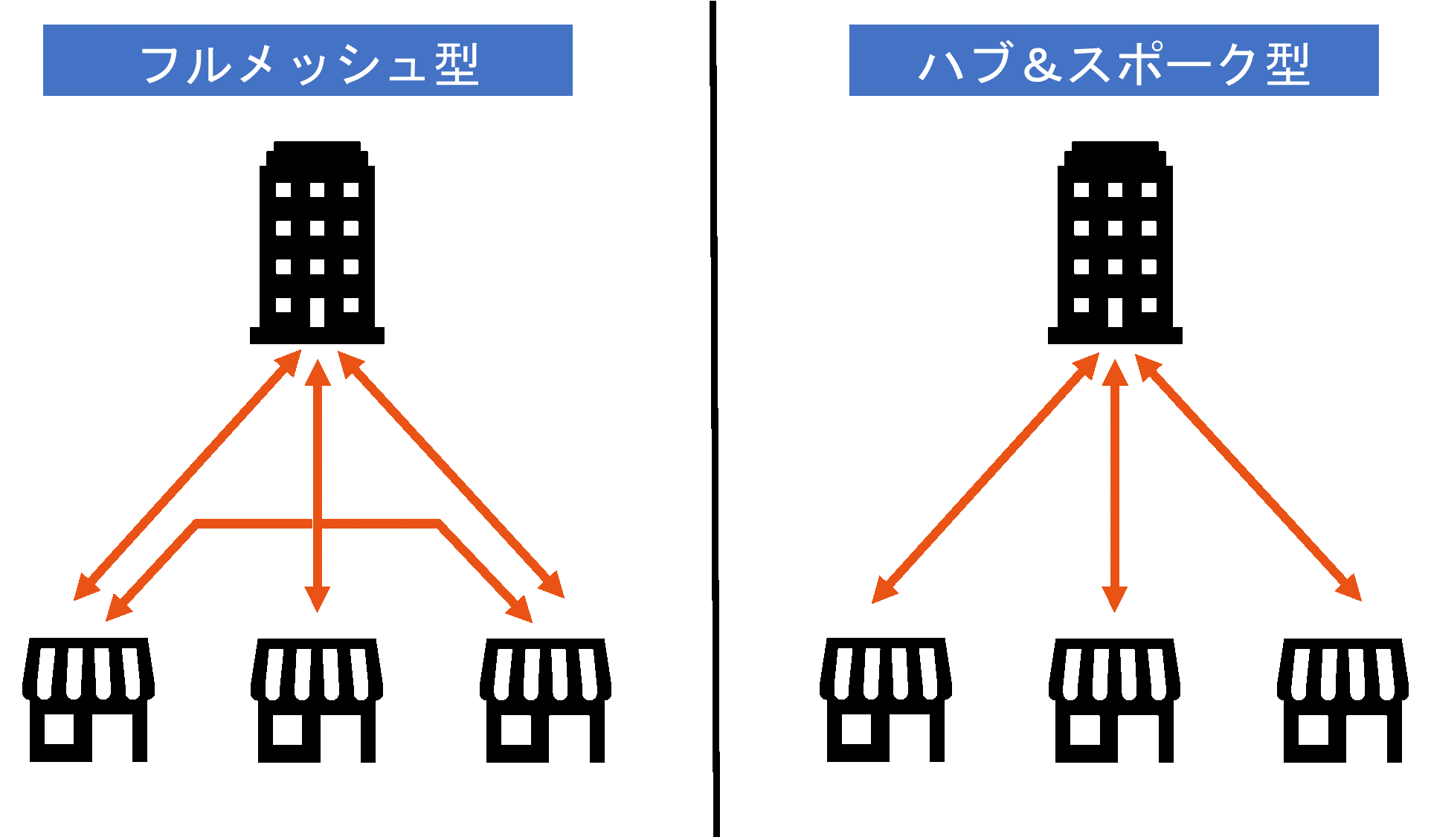

拠点同士を接続するVPNの構成はフルメッシュ型とハブアンドスポーク型があります。

次に分類されているものそれぞれについて説明します。

各拠点同士が相互に直接通信します。

拠点が増える場合、全ての拠点ルータに対して設定追加が必要になるので拠点が増えるごとに都度作業が必要となります。

中心となるハブ拠点を経由して各拠点同士が通信します。

拠点が増える場合、ハブ拠点に対してだけ設定変更すれば済むのでフルメッシュ型に比べると設定の追加は楽になります。

ここまでVPNについて説明しました。

まとめると以下がポイントになります。

・VPNは物理的に離れた場所同士を安全に接続する。

・VPNにはインターネットを経由するか閉域網を経由するかの2パターンある。

・接続の構成はフルメッシュ型とハブ&スポーク型がある。

VPNは今後、更に利用が増えると予想されているのでネットワークエンジニアの方は身に着けおく必要がある技術の一つだと思います。

安部 真浩

ネットワーク系エンジニアとして案件をこなしつつ、ライターとして執筆活動にもチェレンジ中。株式会社グラントホープ所属のフリーランスエンジニア。趣味は貯金でFIREを目指しています!